HTB練習紀錄 — Headless

利用[Day 5]HTB_Headless(Script Injection_02)中成功取得的Cookie

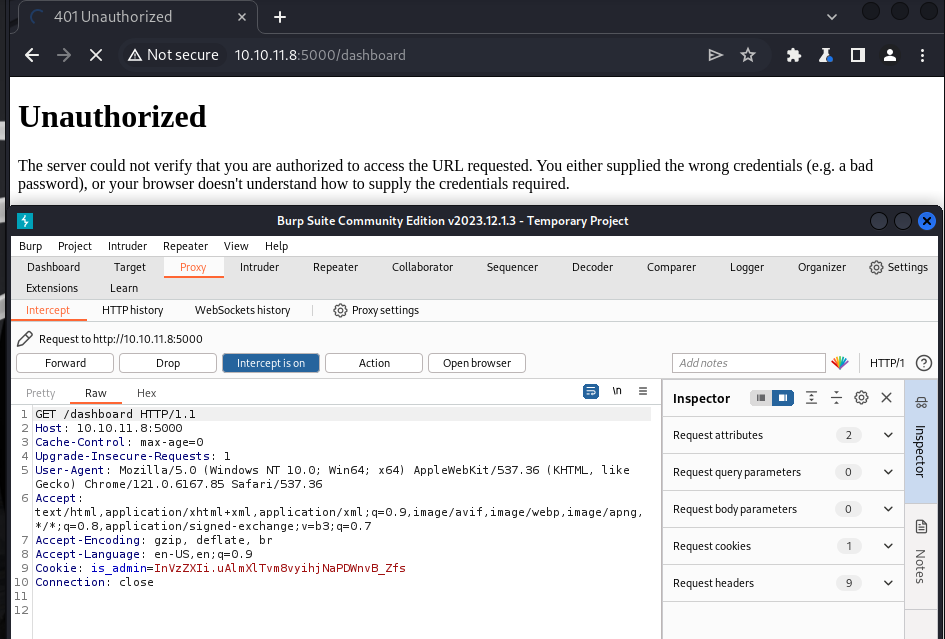

回到[Day 2]HTB_Headless(Vulnerability discovery),利用取得Cookie重新進入http://10.10.11.8:5000/dashboard

"Session Fixation"(會話固定攻擊)涉及操控或固定會話標識符(如 Cookie)以強迫受害者使用攻擊者所控制的會話標識符

更換 Cookie 以成功建立連線

再次嘗試進入 http://10.10.11.8:5000/dashboard ,上次遭遇錯誤訊息"wrong credentials"

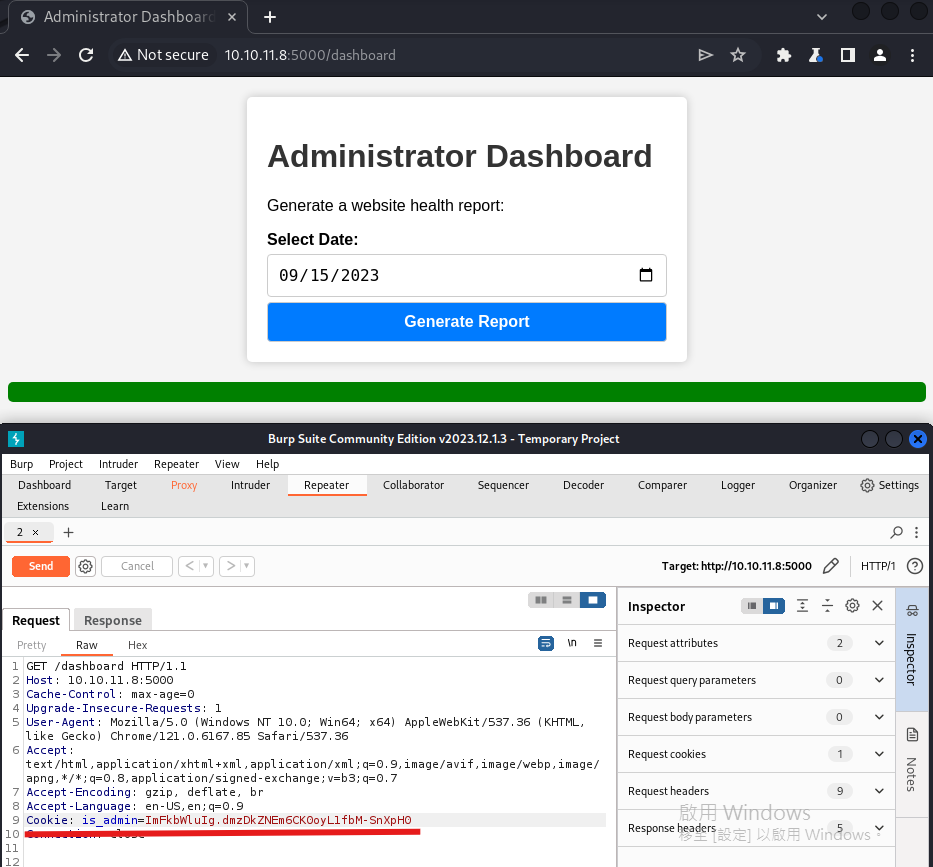

根據[Day 3]HTB_Headless(Burp)Repeater,更改Cookie並重新進入http://10.10.11.8:5000/dashboard

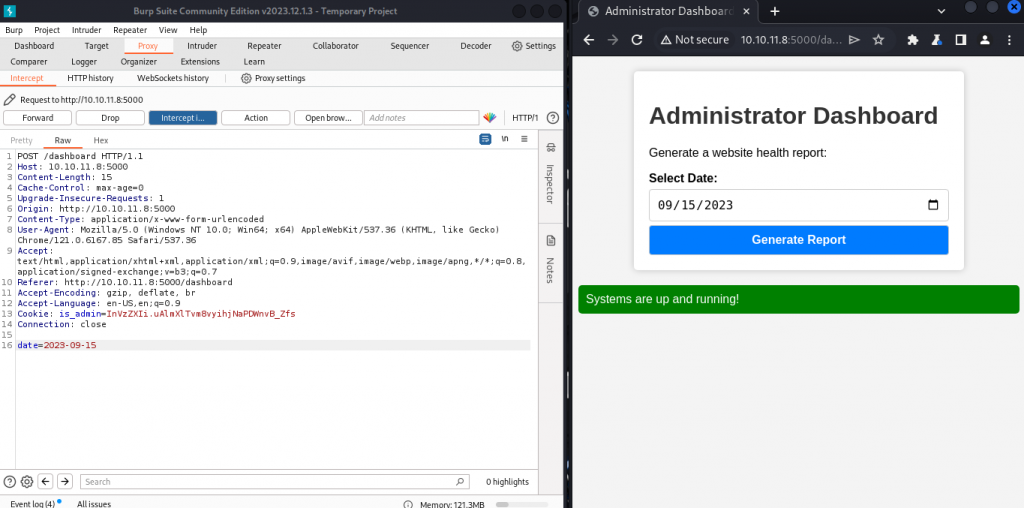

連上http://10.10.11.8:5000/dashboard ,並出現右側的網頁,此時click藍色按鈕"Generate Report",並將封包擷取至Burp,觀察是否有可以攻擊的地方

可以發現資料以Post方式傳遞,問ChatGPT可知可能執行的攻擊漏洞:

使用 HTTP POST 方法傳遞資料時,可能會出現以下一些安全漏洞和問題:

可以發現其中XSS、SQL 注入都是比較簡單且常見的攻擊方法,且透過資料完整性問題修改 POST 請求也是值得嘗試的攻擊點。

參考來源:

- HTB_Headless

Headless Hack The Box (HTB) Write-Up